Quais perguntas você deve se fazer ao receber um e-mail com “atividades de vírus”?

Nos últimos anos, as notícias sobre infecções em redes corporativas a partir de e-mails tem sido bem comuns e geralmente estão ligadas a ransomware que normalmente exigem pagamento de resgate. Portanto, não é uma surpresa que os cibercriminosos usem esse recurso periodicamente para tentar extrair credenciais do maior número de contas corporativas possíveis, convencendo os colaboradores de uma determinada empresa a executar uma verificação de e-mail em suas caixas de entrada.

A estratégia é destinada a pessoas que conhecem a ameaça potencial de um malware em um e-mail, mas não tem discernimento suficiente para lidar com ela. O pessoal de segurança da informação deveriam explicar os truques para os colaboradores e usar exemplos para ilustrar o que os mesmos devem observar e fazer para evitar cair na armadilha dos cibercriminosos.

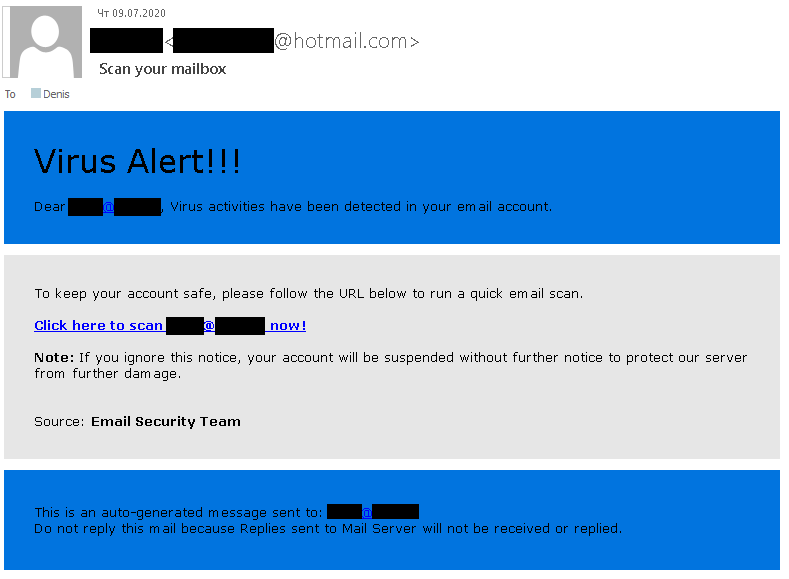

E-mail de phishing

Essa mensagem fraudulenta traz o velho truque de intimidação da vítima. Como disse no cabeçalho, onde está escrito “Alerta de vírus”, seguido de três pontos de exclamação (!!!). Por mais que a pontuação seja insignificante, é a primeira coisa que deve indicar ao destinatário que algo pode estar errado. A pontuação desnecessária em um e-mail de trabalho é um sinal de exagero ou de falta de profissionalismo. De qualquer forma, não é normal que uma notificação seja supostamente destinada a transmitir informações sobre uma ameaça de vírus.

A primeira coisa que o destinatário deve se questionar, é: Quem enviou a mensagem? O e-mail afirma que a falta de uma ação resultará no bloqueio da conta do destinatário. Pode ser lógico supor que a mensagem foi enviada pelo serviço de TI, que presta suporte do servidor de e-mail corporativo, ou por funcionários do provedor de serviços de e-mail.

Mas é muito importante entender e lembrar que nenhum provedor ou serviço interno exigiria uma ação do usuário para verificar o conteúdo da caixa de entrada. A verificação normalmente ocorre automaticamente no servidor de e-mail. Além disso, a “atividade de vírus” raramente ocorre dentro de uma conta. Mesmo se alguém enviasse um vírus, o destinatário teria que fazer o download e executá-lo. A infecção acontece na maquina do usuário e não na conta de e-mail.

Voltando à primeira pergunta, dê uma olhada no remetente levanta duas bandeiras vermelhas de alerta imediatas. Primeiro, o e-mail foi enviado de uma conta do Hotmail, enquanto uma notificação legítima exibia o domínio da empresa ou provedor. Segundo: a mensagem afirma vir da “Equipe de segurança de e-mail”. Se a empresa do destinatário usar um provedor de serviços de e-mail de terceiros, seu nome deverá aparecer na assinatura. E se o servidor de e-mail estiver na infraestrutura corporativa, a notificação virá da TI interna ou do serviço de segurança da informação – e as chances de uma equipe inteira ser responsável exclusivamente pela segurança do e-mail são mínimas.

Depois, o link. A maioria dos clientes de e-mail mostra a URL oculta por trás do hiperlink. Se o destinatário for solicitado a clicar em um verificador de e-mail hospedado em um domínio que não pertence à sua empresa nem ao provedor de e-mail, é quase certo que se trata de phishing.

Site de phishing

O site parece algum tipo de scanner de e-mail online. Para parecer autêntico, ele exibe os logotipos de vários fornecedores de antivírus. O cabeçalho ainda possui o nome da empresa do destinatário, que visa remover qualquer dúvida sobre de quem é a ferramenta. O site simula primeiro uma verificação e depois a interrompe com a mensagem mal escrita “Confirme sua conta abaixo para concluir a verificação de e-mail & excluir todos os arquivos infectados”. A senha da conta é necessária para realizar isso, é claro.

Interface de verificação de phishing

Para verificar a natureza do site, comece examinando o conteúdo da barra de endereços do navegador. Em primeiro lugar, conforme mencionado acima, não está no domínio certo. Em segundo lugar, a URL provavelmente contém o endereço de e-mail do destinatário. Isso por si só é bom – o ID do usuário pode ter sido passado por meio da URL. Mas, em caso de dúvida sobre a legitimidade do site, substitua o endereço por caracteres arbitrários (mas mantenha o símbolo @ para manter a aparência de um endereço de e-mail).

Sites desse tipo usam o endereço passado pelo link no e-mail de phishing para preencher os espaços em branco no template da página. Para fins de experimentação, usamos o endereço inexistente ví[email protected], e o site devidamente substituiu “suaempresa” no nome do scanner e o endereço completo no nome da conta, no que pareceu o início de uma varredura inexistente de anexos em e-mails inexistentes. Repetindo a experiência com um endereço diferente, vimos que os nomes dos anexos em cada “scan” eram os mesmos.

Interface de verificação destinada à phishing

Outra inconsistência é que a verificação supostamente checa o conteúdo da caixa de correio sem autenticação. Então, por que ela precisa da senha, certo?

Como proteger seus funcionários contra phishing

Analisamos detalhadamente os sinais de phishing no site de e-mail e no site falso do scanner. A simples exibição desta postagem para os funcionários dará a eles uma ideia aproximada do que procurar. Mas isso é apenas a ponta do iceberg. Alguns e-mails falsos são mais sofisticados e mais difíceis de detectar.

Portanto, recomendamos treinamento contínuo de conscientização para os funcionários sobre as mais recentes ciberameaças – por exemplo, usando nossa Kaspersky Automated Security Awareness Platform.

Além disso, use soluções de segurança capazes de detectar e-mails de phishing no servidor de e-mail e bloquear redirecionamentos para sites de phishing nas estações de trabalho. O Kaspersky Security for Business faz as duas coisas. Além disso, oferecemos uma solução que aprimora os mecanismos de proteção do Microsoft Office 365.

Pare de correr riscos e adquira as melhores soluções e produtos para o seu negócio! Entre em contato com a TND Brasilagora mesmo.